提升的安全情报。引导courses ,帮助开发人员做好NIST准备

提升的安全情报。引导courses ,帮助开发人员做好NIST准备

最近,网络安全行业出现了一些非常受欢迎的动向。在许多组织中,围绕着在软件构建中尽可能早地优先考虑安全问题的情绪似乎已经开始改善。这一点,再加上拜登关于网络安全的行政命令等官方措施,已经非常清楚地表明,每个人都需要尽自己的努力来确保软件安全和数据安全。尤其令人振奋的是,围绕开发人员在维护安全编码标准方面的作用的对话继续发展,甚至在政府层面也是如此。

然而,对话中缺少一些东西。行政命令表明,开发人员需要经过验证的安全技能,然而目前还没有这种官方认证。许多公司在寻求合规性和更高的软件安全标准时仍然遵循NIST(他们提供了更新的指南),但如果我们考虑的是大幅减少漏洞的策略,同时结合正确的工具并保持发布速度,那么大多数策略都太过通用,无法创造出理想的结果。这也是很多公司陷入困境的原因,他们坚持进行有限的开发人员培训,或者没有在一般的基础上使他们具备实际的、可操作的技能。

有安全意识的开发人员不是长在树上的,但有了正确的工具,他们可以更快地得到培养和提升。为此,我们很高兴地宣布,根据美国政府行政命令的指导方针,我们自己的NIST合规性专有课程。

为开发者提供有意义的、代码级的支持

在这里,我们使用NIST的行政命令关键型(EO-critical)软件指南,将课程结构化,以达到五个关键目标,最终提高政府最高层使用的重要软件的安全性,最好是作为从头开始的高质量开发的基准。

为了在开发团队中实现真正的突破,任何技能提升都必须超越理论,并以一种不会导致在工作和培训之间不断切换环境的方式来寻找答案和保持敏捷的方式来实施。一丝不苟的安全实践(更不用说安全团队了)被视为按时开发冲刺的障碍,并严重阻碍了一般以功能为中心的工程师的风格。

根据开发者的需求定制的短小精悍的微观学习,得到的回应要少得多,而且能带来令人难忘的实用技能培养。

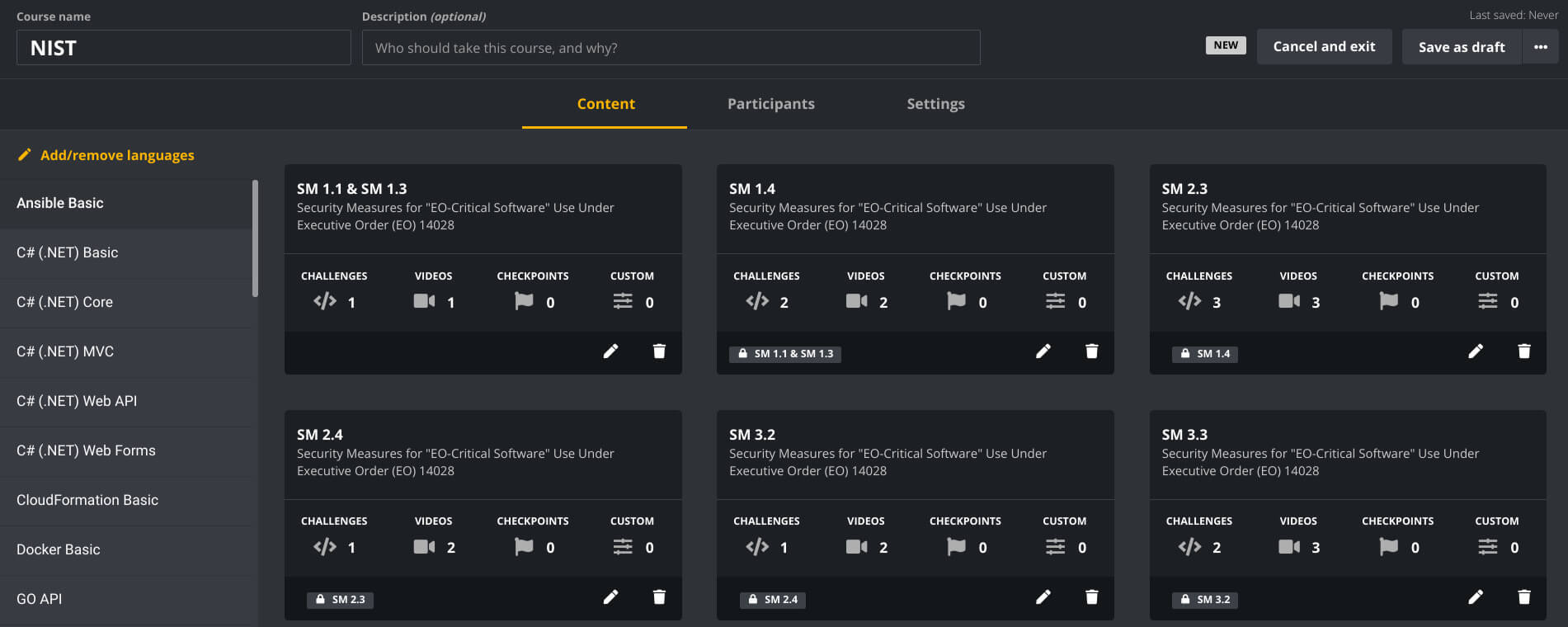

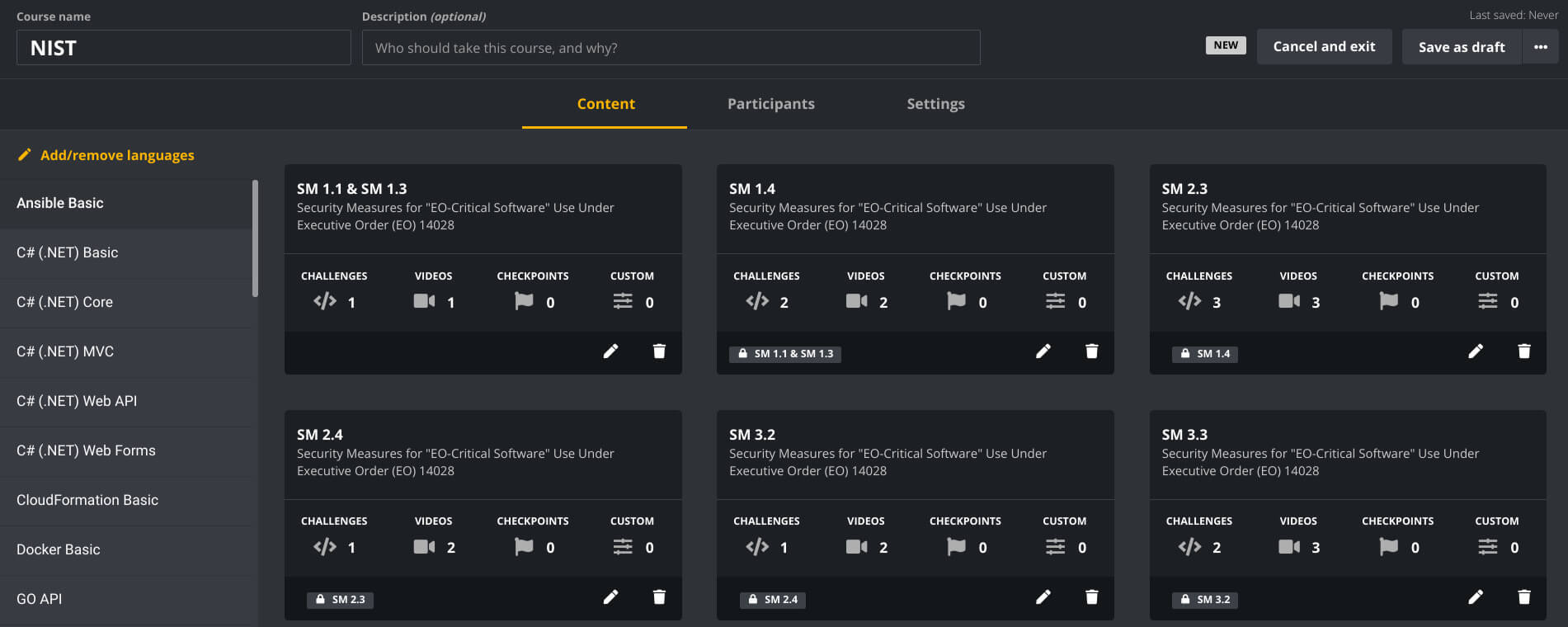

看看我们的NIST课程是如何安排的吧。

目标1:保护EO关键软件和EO关键软件平台免受未经授权的访问和使用。

安全错误配置和不恰当的认证做法被攻击者用来成功渗透系统、接管账户和窃取数据。它们是一种常见的错误,如果被成功利用,会导致巨大的问题。

在 Secure Code Warrior Learning Platform,开发人员可以根据真实世界的代码片段进行挑战,这些代码片段准确地反映了这些bug在日常工作中的表现,并让他们找到准确的解决方案来保护它们。对于DevOps工程师来说,确保基础设施的安全需要细致的访问控制配置,在Terraform、CloudFormation和Ansible等基础设施即代码(IaC)语言以及Docker和Kubernetes中使用的代码中,有专门的挑战来满足这一要求。

目标2:保护EO关键软件和EO关键软件平台使用的数据的保密性、完整性和可用性。

对于这个目标,所有的道路都通向访问控制。破损的访问控制最近取代了注入缺陷,成为OWASP 2021年十大排名的首要条目,它是一个严重的错误,需要有安全意识的开发人员的技能来尽早发现和修复。

该课程涉及代码层面的最小权限等概念,并帮助灌输将用户账户的访问限制在必要的领域内的方法,作为最佳实践。

目标3:识别和维护EO关键软件平台和部署在这些平台上的软件,以保护EO关键软件不被利用。

在大型组织中,最大的挑战之一是维持对目前所有不同的软件、系统和组件的安全监督。当涉及到风险管理和补丁时,这些内容必须是任何安全计划中的优先事项,开发人员要高度警惕地进行安全维护。

在Secure Code Warrior Learning Platform ,开发人员可以进行挑战,这将有助于他们识别和修复脆弱的组件,以及基于权限的安全错误配置。

目标4:快速检测、应对和恢复涉及EO-关键软件和EO-关键软件平台的威胁和事件。

不幸的是(也是对时间和金钱的浪费),许多组织在处理网络安全问题时仍然专注于事件响应,而不是预防。这是一种我们正在努力改变的文化,而开发人员在接受适当的安全最佳实践培训后,可以提供预防性的火力支持。

目标4要求开发人员,在他们的角色范围内,持续监控他们环境中的安全,以及软件和网络层面的端点。日志和监控不足是另一个常见的、阴险的错误,工程师能够在日常工作中成功驾驭这个问题至关重要。

在Secure Code Warrior Learning Platform ,开发人员可以通过挑战来磨练这些技能,无论是使用网络、API还是云语言。

具有可持续性的安全意识。

目标5:加强对人类行为的理解和表现,促进关键的EO软件和关键的EO软件平台的安全。

这一条比较笼统,但却是最需要实现的......如果不掌握前四个目标,就无法做到这一点。这条准则要求经常开展安全意识活动,并且所有关于EO关键软件的 "人类行动 "都由那些在其角色和职责范围内受过充分培训的人执行。

除了安全配置和访问控制之外,开发人员也是最接近和接触代码的人。他们的安全技能必须得到培养,为了达到NIST规定的高标准,实践课程结构可能是解决这个问题的有效方法,特别是对于大型开发团队。

今天就开始增加你的开发团队的经验值和安全智商。

在博客上深入了解我们最新的安全编码见解。

我们广泛的资源库旨在增强人类对安全编码技术提升的方法。

获取关于开发者驱动的安全的最新研究

我们广泛的资源库充满了有用的资源,从白皮书到网络研讨会,让你开始使用开发者驱动的安全编码。现在就去探索它。

提升的安全情报。引导courses ,帮助开发人员做好NIST准备

最近,网络安全行业出现了一些非常受欢迎的动向。在许多组织中,围绕着在软件构建中尽可能早地优先考虑安全问题的情绪似乎已经开始改善。这一点,再加上拜登关于网络安全的行政命令等官方措施,已经非常清楚地表明,每个人都需要尽自己的努力来确保软件安全和数据安全。尤其令人振奋的是,围绕开发人员在维护安全编码标准方面的作用的对话继续发展,甚至在政府层面也是如此。

然而,对话中缺少一些东西。行政命令表明,开发人员需要经过验证的安全技能,然而目前还没有这种官方认证。许多公司在寻求合规性和更高的软件安全标准时仍然遵循NIST(他们提供了更新的指南),但如果我们考虑的是大幅减少漏洞的策略,同时结合正确的工具并保持发布速度,那么大多数策略都太过通用,无法创造出理想的结果。这也是很多公司陷入困境的原因,他们坚持进行有限的开发人员培训,或者没有在一般的基础上使他们具备实际的、可操作的技能。

有安全意识的开发人员不是长在树上的,但有了正确的工具,他们可以更快地得到培养和提升。为此,我们很高兴地宣布,根据美国政府行政命令的指导方针,我们自己的NIST合规性专有课程。

为开发者提供有意义的、代码级的支持

在这里,我们使用NIST的行政命令关键型(EO-critical)软件指南,将课程结构化,以达到五个关键目标,最终提高政府最高层使用的重要软件的安全性,最好是作为从头开始的高质量开发的基准。

为了在开发团队中实现真正的突破,任何技能提升都必须超越理论,并以一种不会导致在工作和培训之间不断切换环境的方式来寻找答案和保持敏捷的方式来实施。一丝不苟的安全实践(更不用说安全团队了)被视为按时开发冲刺的障碍,并严重阻碍了一般以功能为中心的工程师的风格。

根据开发者的需求定制的短小精悍的微观学习,得到的回应要少得多,而且能带来令人难忘的实用技能培养。

看看我们的NIST课程是如何安排的吧。

目标1:保护EO关键软件和EO关键软件平台免受未经授权的访问和使用。

安全错误配置和不恰当的认证做法被攻击者用来成功渗透系统、接管账户和窃取数据。它们是一种常见的错误,如果被成功利用,会导致巨大的问题。

在 Secure Code Warrior Learning Platform,开发人员可以根据真实世界的代码片段进行挑战,这些代码片段准确地反映了这些bug在日常工作中的表现,并让他们找到准确的解决方案来保护它们。对于DevOps工程师来说,确保基础设施的安全需要细致的访问控制配置,在Terraform、CloudFormation和Ansible等基础设施即代码(IaC)语言以及Docker和Kubernetes中使用的代码中,有专门的挑战来满足这一要求。

目标2:保护EO关键软件和EO关键软件平台使用的数据的保密性、完整性和可用性。

对于这个目标,所有的道路都通向访问控制。破损的访问控制最近取代了注入缺陷,成为OWASP 2021年十大排名的首要条目,它是一个严重的错误,需要有安全意识的开发人员的技能来尽早发现和修复。

该课程涉及代码层面的最小权限等概念,并帮助灌输将用户账户的访问限制在必要的领域内的方法,作为最佳实践。

目标3:识别和维护EO关键软件平台和部署在这些平台上的软件,以保护EO关键软件不被利用。

在大型组织中,最大的挑战之一是维持对目前所有不同的软件、系统和组件的安全监督。当涉及到风险管理和补丁时,这些内容必须是任何安全计划中的优先事项,开发人员要高度警惕地进行安全维护。

在Secure Code Warrior Learning Platform ,开发人员可以进行挑战,这将有助于他们识别和修复脆弱的组件,以及基于权限的安全错误配置。

目标4:快速检测、应对和恢复涉及EO-关键软件和EO-关键软件平台的威胁和事件。

不幸的是(也是对时间和金钱的浪费),许多组织在处理网络安全问题时仍然专注于事件响应,而不是预防。这是一种我们正在努力改变的文化,而开发人员在接受适当的安全最佳实践培训后,可以提供预防性的火力支持。

目标4要求开发人员,在他们的角色范围内,持续监控他们环境中的安全,以及软件和网络层面的端点。日志和监控不足是另一个常见的、阴险的错误,工程师能够在日常工作中成功驾驭这个问题至关重要。

在Secure Code Warrior Learning Platform ,开发人员可以通过挑战来磨练这些技能,无论是使用网络、API还是云语言。

具有可持续性的安全意识。

目标5:加强对人类行为的理解和表现,促进关键的EO软件和关键的EO软件平台的安全。

这一条比较笼统,但却是最需要实现的......如果不掌握前四个目标,就无法做到这一点。这条准则要求经常开展安全意识活动,并且所有关于EO关键软件的 "人类行动 "都由那些在其角色和职责范围内受过充分培训的人执行。

除了安全配置和访问控制之外,开发人员也是最接近和接触代码的人。他们的安全技能必须得到培养,为了达到NIST规定的高标准,实践课程结构可能是解决这个问题的有效方法,特别是对于大型开发团队。

今天就开始增加你的开发团队的经验值和安全智商。