我们最新的安全编码指南。

import mysql.connector

db = mysql.connector.connect

#Bad Practice(不良做法)。避免这样做!

(host="localhost", user="newuser", passwd="pass", db="sample")

cur = db.cursor()

name = raw_input('Enter Name: ')

cur.execute("SELECT * FROM sample_data WHERE Name = '%s';" % name) for row in cur.fetchall(): print(row)

db.close()

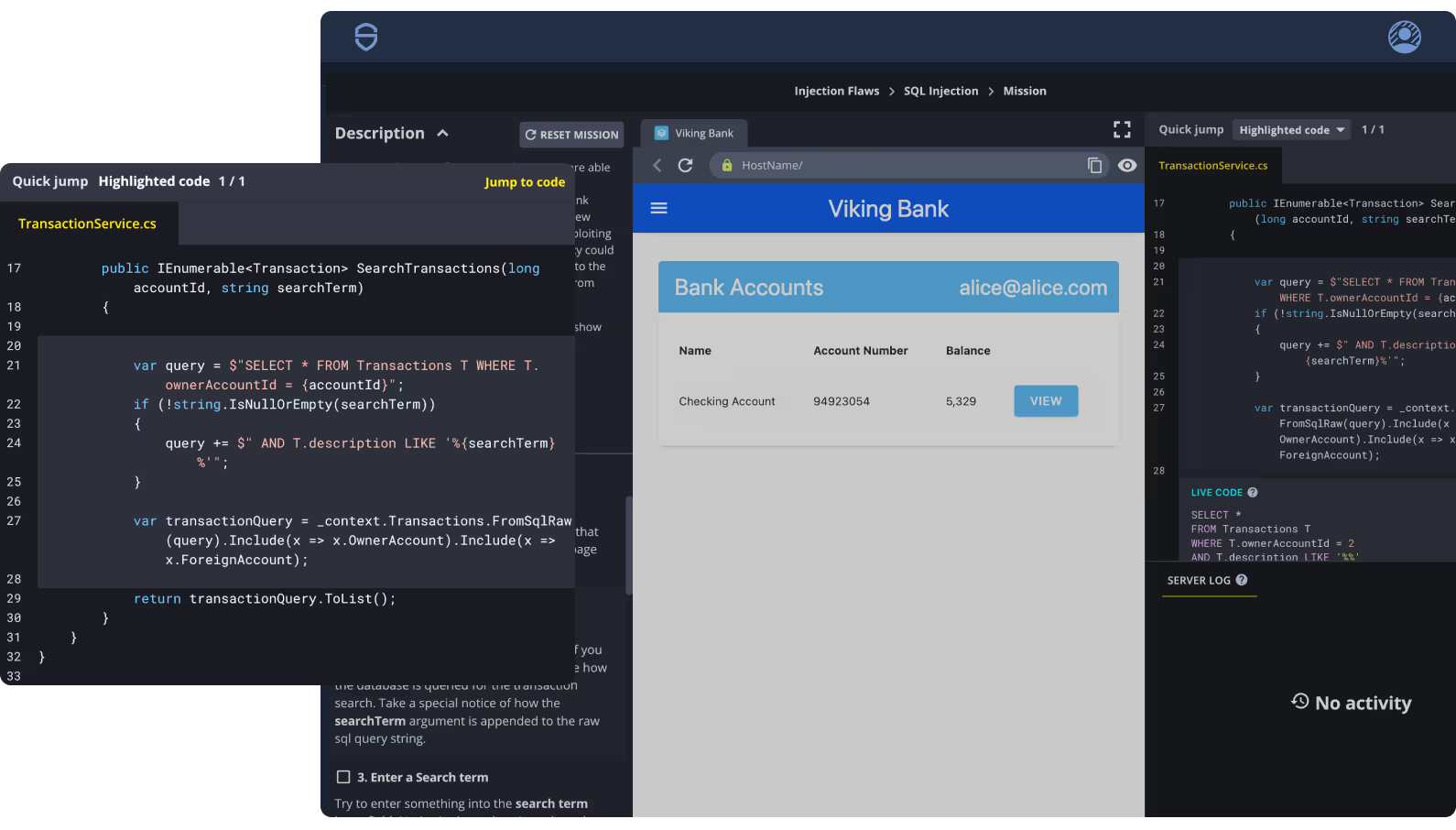

SQL 注入

import mysql.connector

db = mysql.connector.connect

#Bad Practice(不良做法)。避免这样做!

(host="localhost", user="newuser", passwd="pass", db="sample")

cur = db.cursor()

name = raw_input('Enter Name: ')

cur.execute("SELECT * FROM sample_data WHERE Name = '%s';" % name) for row in cur.fetchall(): print(row)

db.close()

SQL 注入(SQLi)在 SQL 语句中注入代码,以攻击和收集应用程序中的重要信息。这是一种网络安全漏洞。它是操纵数据库并从中提取重要信息的最常见黑客技术。

ts

let url = request.params.url;

let response = http.get(url);

let render = response.render();

return render.export();

许多框架都有一组可启用的端点,用于监控应用程序,无论是生产环境还是测试/开发环境。这些端点包括:

Metrics (Prometheus)

Logs

Environment information

Path/Url Mappings

真实世界安全编码missions.

探索我们的公共培训练习库。这些 SCWMissions 示例可指导您在真实应用程序模拟中亲身体验一些攻击性安全编码实践。